Sam login i hasło to zbyt mało, gdy w grę wchodzą pieniądze

lub cenne dane. Logowanie wieloskładnikowe dodaje do zabezpieczeń jeszcze jedną

przeszkodę dla cyberprzestępców. Dodatkową warstwę ochrony zapewni nam niepozorny

gadżet, który zawsze możemy mieć przy sobie.

Najstarsi użytkownicy bankowości internetowej pamiętają

jeszcze czasy, gdy możliwość obsługi konta w sieci była nowością. Dostępu do

serwisu transakcyjnego strzegł wówczas zazwyczaj tylko numer klienta i ustalone

przez użytkownika hasło. Banki były jednak jednymi z pierwszych instytucji,

które zdecydowały się na wprowadzenie drugiego poziomu zabezpieczeń. Najpierw

tam, gdzie potwierdza się transakcję, np. przelew, a później również w innych działaniach.

W 2019 r. weszły w życie zmiany w prawie dotyczącym usług

płatniczych, które wymusiły stosowanie uwierzytelniania wieloskładnikowego w

wielu sytuacjach. Idea ta opiera się na wykorzystaniu do potwierdzenia

tożsamości użytkownika jednocześnie co najmniej dwóch elementów z listy:

- Czegoś, co wiemy (np. numeru klienta, hasła).

- Czegoś, co mamy (np. telefonu komórkowego).

- Czegoś, czym jesteśmy (np. odcisk palca).

Mechanizmy używane do silnego uwierzytelnienia powinny być

od siebie niezależne. Utrata lub ujawnienie jednego elementu (np. zgubienie

telefonu) nie powinna wpływać na drugi (np. zapamiętane przez nas hasło). W

ten sposób można lepiej ochronić się przed konsekwencjami chociażby wyłudzeń

danych.

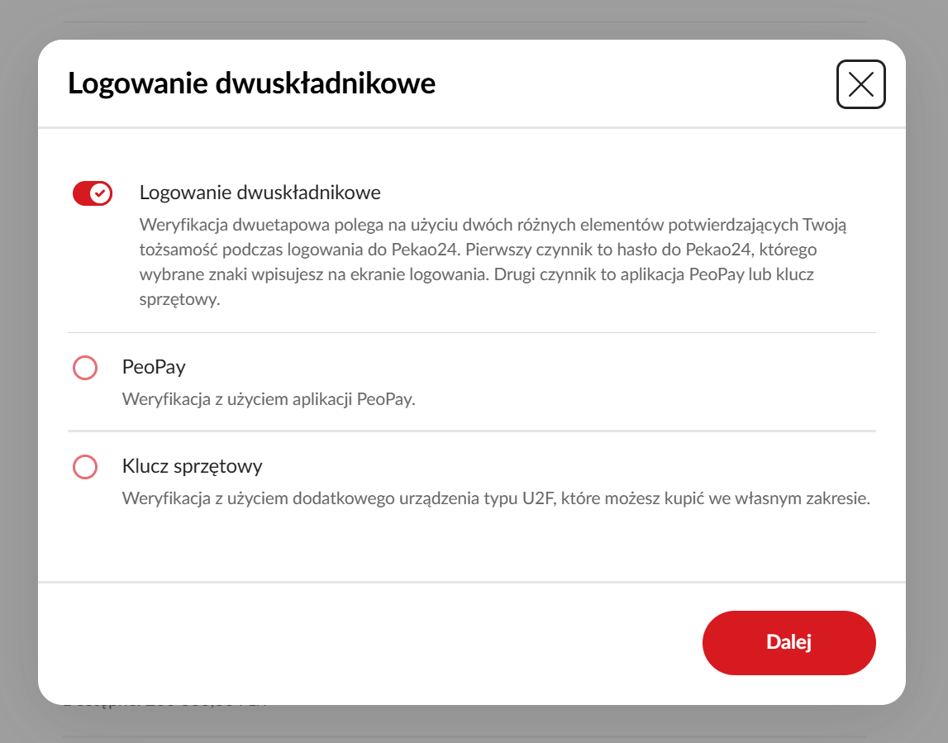

Rachunek podwójnie zabezpieczony

Silne uwierzytelnienie nie jest wymagane przy każdym

logowaniu do bankowości internetowej, ale w niektórych bankach możliwe jest

włączenie logowania dwuskładnikowego, które zapewnia dodatkowe

zabezpieczenie konta. Skorzystanie z tej opcji oznacza, że za każdym razem przy

próbie dostępu do rachunku potwierdzamy operację w wybrany sposób.

„W momencie w którym oszust przejmie nasze dane logowania

do bankowości elektronicznej, czyli login i hasło, bez drugiego składnika

uwierzytelniania (np. potwierdzenia w aplikacji bankowej) nie będzie mógł

zalogować się na nasze konto. Takie podwójne zabezpieczenie pozwala lepiej

chronić nasze pieniądze oraz dane przed cyberprzestępcami” – wskazuje Paulina

Rosłoń, ekspert w Departamencie Cyberbezpieczeństwa Banku Pekao S.A.

Wieloskładnikowe zabezpieczenia działające na takiej

zasadzie spotkać dziś możemy nie tylko w finansach. Korzystają z nich dostawcy

aplikacji internetowych, poczty elektronicznej, a także platformy

społecznościowe. Drugim, obok loginu i hasła, elementem chroniącym konto jest

zazwyczaj jednorazowe hasło generowane przez aplikację (np. Microsoft

Authenticator), potwierdzenie w aplikacji mobilnej chronionej biometrią lub

PIN-em, a czasem także kod wysyłany SMS-em lub mailem. Jedną z coraz szerzej

dostępnych opcji jest także sprzętowy klucz U2F, czyli niewielkie

urządzenie podłączane do portu USB lub komunikujące się bezprzewodowo z

komputerem, lub smartfonem.

Klucz U2F – na jakiej zasadzie działa zabezpieczenie?

Skrót U2F pochodzi od hasła „Universal 2nd Factor”, a więc

nawiązuje do roli, jaką pełni urządzenie. Jest ono drugim poziomem

zabezpieczenia dostępu do konta bankowego lub innych cyfrowych zasobów –

„czymś, co mamy” fizycznie w ręku, podobnie jak np. klucz do zamka w drzwiach. W odróżnieniu od tradycyjnego klucza wymaga on jednak uwierzytelnienia

użytkownika. Rozwiązuje się to poprzez ustalenie numeru PIN podczas pierwszego

użycia albo np. przez rejestrację odcisku palca w bardziej zaawansowanych

modelach.

Klucz sprzętowy U2F wykorzystuje mechanizm kryptografii

asymetrycznej. W uproszczeniu idea ta opiera się na generowaniu unikalnej pary

kluczy szyfrujących – klucza publicznego i klucza prywatnego. Drugi z nich jest

zapisywany bezpiecznie na urządzeniu U2F i nigdy go nie opuszcza. Dane

zaszyfrowane jednym kluczem z pary, odczytać można wyłącznie przy użyciu

drugiego klucza z tego samego zestawu.

Umożliwia to wykorzystanie schematu „wyzwanie i odpowiedź”,

w którym nadawca (np. nasz komputer) prosi odbiorcę (podłączony do niego klucz

USB) o podpisanie swoim kluczem prywatnym porcji informacji („wyzwanie”) i

odesłanie jej z powrotem. Jeśli „odpowiedź” uda się odczytać, to mamy pewność, że w

wymianie danych uczestniczył ten konkretny sprzęt, przechowujący unikalny klucz

prywatny.

Jak wybrać klucz U2F? Ekspert podpowiada

Na rynku dostępnych jest wiele kluczy, o różnych cechach,

funkcjach i cenach. Banki zalecają, by zwrócić uwagę w pierwszej kolejności na

obsługiwane przez urządzenie standardy i wybrać sprzęt spełniający wymogi

FIDO2.

Paulina Rosłoń, ekspert w

Departamencie Cyberbezpieczeństwa Banku Pekao S.A. poleca, aby „przed podjęciem

decyzji dokładnie przeanalizować swoje potrzeby i wymagania, a także zwrócić

uwagę na reputację i opinie producentów kluczy sprzętowych na rynku. Przy

wyborze powinniśmy brać pod uwagę takie aspekty jak:

- przeznaczenie klucza sprzętowego – czy będziemy

go wykorzystywać do użytku osobistego, czy dokonujemy zakupu dla firmy, - rodzaj portu, z którym powinien być kompatybilny

nasz klucz (np. USB-A, USB-C, Lightning, wsparcie dla protokołu NFC), - sposób, w jaki chcemy przechowywać klucz – czy

będzie on przez większość czasu podpięty do komputera, czy chcemy nosić go przy

sobie na breloku, - dodatkowe cechy klucza – np. wodoodporność, odporność na uszkodzenia

fizyczne oraz czy potrzebujemy dodatkowych warstw ochrony – np. czytnika biometrycznego”.

„Zawsze warto uzbroić się w minimum

dwa klucze – podstawowy (używany na co dzień) i awaryjny,

który przyda nam się w przypadku uszkodzenia, zgubienia lub kradzieży klucza

podstawowego” – dodaje ekspertka.

Modele z modułem NFC są nieco droższe niż klucze wyłącznie z

interfejsem USB, ale mogą zainteresować osoby, które korzystają przede

wszystkim z urządzeń mobilnych. Jeśli potwierdzamy operacje wiele razy każdego

dnia, opcja zbliżeniowa okaże się szybsza i wygodniejsza niż podłączanie

klucza.

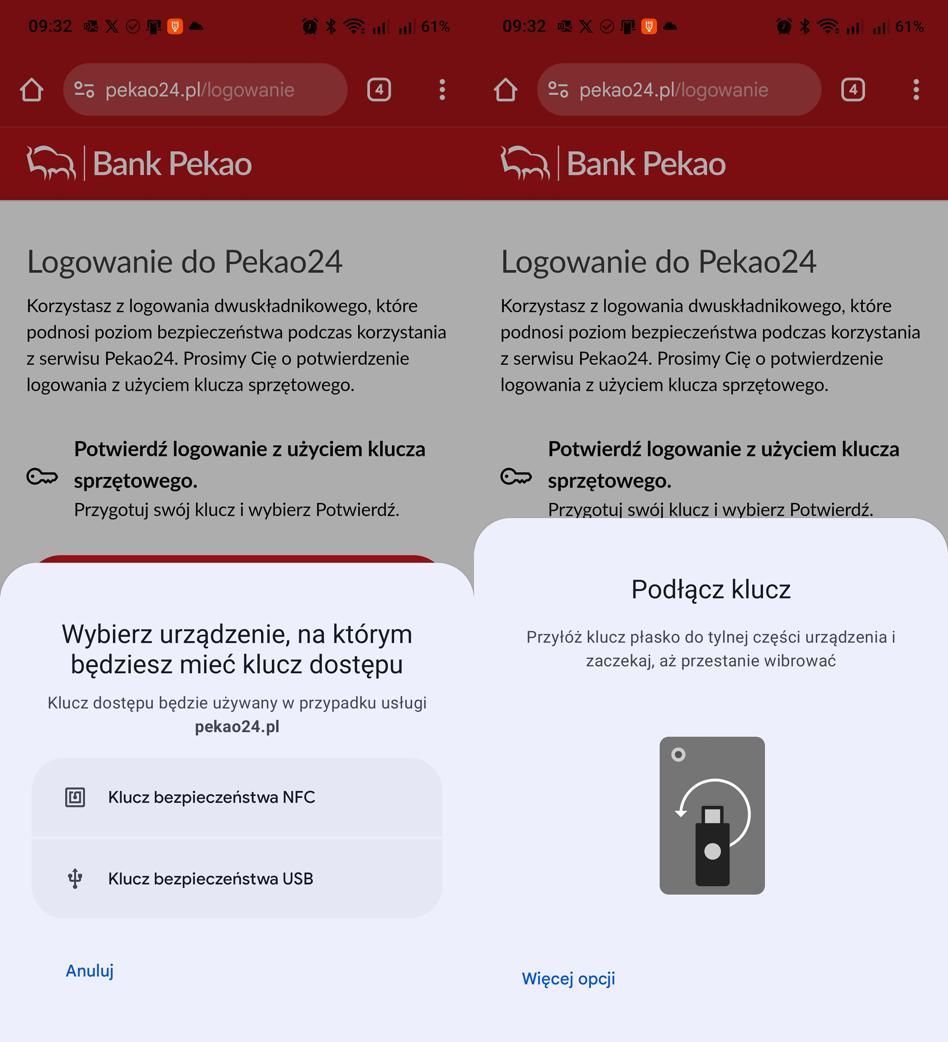

Klucz sprzętowy w praktyce

Gdy mamy już wybrany sprzęt w ręku, włączenie

wieloskładnikowego logowania z użyciem klucza U2F wymaga zaledwie kilku kroków.

Najpierw musimy sparować klucz z serwisem, w którym będziemy się logować.

Wybieramy odpowiednią opcję w ustawieniach i podłączamy urządzenie do komputera

lub smartfona.

Drugim krokiem jest potwierdzenie dodania klucza, np.

poprzez zatwierdzenie operacji w aplikacji mobilnej. Od tej pory logowanie przebiegać

będzie już w nowy sposób.

Po podaniu loginu i hasła, proszeni jesteśmy o podłączenie

klucza.

W następnym kroku podajemy PIN klucza zabezpieczeń, co

potwierdza, że ze sprzętu korzysta uprawniony użytkownik.

Przy podłączeniu klucza przez USB proszeni jesteśmy jeszcze

o dotknięcie samego urządzenia.

Jeśli korzystamy z klucza z modułem NFC, połączenie odbywa

się poprzez zbliżenie urządzenia do czytnika, np. na pleckach smartfona.

Warto podkreślić, że jeden klucz może być użyty w wielu

aplikacjach. Możemy go wykorzystać nie tylko do wzmocnienia zabezpieczeń

bankowości elektronicznej, ale także chroniąc swoje konta społecznościowe,

rachunki maklerskie, a także np. aplikacje przechowujące hasła i inne wrażliwe

dane (np. LastPass i podobne).

Przed czym chroni klucz U2F?

Wiele schematów oszustw online bazuje na wyłudzeniu

wrażliwych informacji w cyfrowej formie. Najprostszym przykładem jest phishing,

gdzie przestępcy podstępem kierują potencjalną ofiarę na fałszywą stronę

internetową udającą witrynę, np. banku. Tam użytkownik podaje dane do logowania

i trafiają one prosto do oszustów. Kolejnym krokiem może być np. skłonienie

ofiary do zainstalowania oprogramowania na telefonie i przełamanie w ten sposób

drugiego poziomu zabezpieczeń.

„W przypadku ataku phishingowego z wykorzystaniem fałszywej

strony logowania do bankowości elektronicznej, jeśli będziemy korzystać z

funkcji logowania przy użyciu klucza sprzętowego, próba oszustwa zakończy się

fiaskiem przestępcy. Klucz nie będzie bowiem w stanie wykryć połączenia z

fałszywą stroną, na której moglibyśmy omyłkowo chcieć się zalogować” – wskazuje

Paulina Rosłoń.

„Klucz sprzętowy jest zawsze bezpieczniejszym wyborem niż

np. hasła przesyłane w wiadomościach tekstowych. Kod z SMS-a czy e-mail może

zostać wyłudzony przez przestępców w taki sam sposób, jak login i hasło. Nawet

gdy cyberprzestępca uzyska zdalny dostęp do naszego urządzenia i będzie mógł

np. odczytywać nasze SMSy, jeśli sami nie włożymy klucza do portu, nie będzie w

stanie zalogować się na nasze konto bankowe. W przypadku klucza U2F oszust

musiałby mieć do niego fizyczny dostęp” – dodaje ekspertka. Przypomina jednak,

że najważniejszym ogniwem bezpieczeństwa zawsze pozostaje człowiek, jego

świadomość na temat zagrożeń i odporność na socjotechniki stosowane przez

przestępców.

Klucze sprzętowe uznaje się obecnie za jeden z najlepszych

mechanizmów używanych w uwierzytelnieniu wieloskładnikowym. Chociaż nieco

ustępuje on pod względem wygody i wstępnych kosztów innym dostępnym opcjom, to

jest to cena, którą warto zapłacić, gdy w grę wchodzi bezpieczeństwo.

Materiał powstał we współpracy z Bankiem Pekao SA.

0 komentarzy